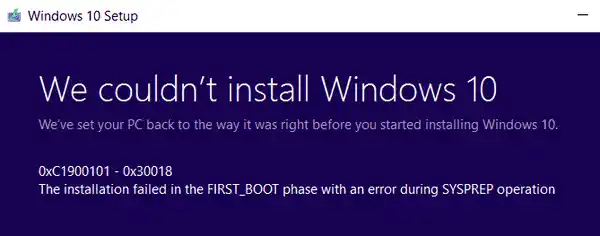

NTLM، والتي تعني New Technology LAN Manager، هي مجموعة من البروتوكولات المستخدمة لمصادقة المستخدمين عن بعد وتوفير أمان الجلسة. غالبًا ما يتم استغلاله من قبل المهاجمين في هجمات التتابع. تتضمن هذه الهجمات أجهزة شبكة ضعيفة، بما في ذلك وحدات التحكم بالمجال، التي تقوم بالمصادقة على الخوادم التي يتحكم فيها المهاجمون. من خلال هذه الهجمات، يمكن للمهاجمين تصعيد امتيازاتهم والحصول على سيطرة كاملة على مجال Windows. لا يزال NTLM موجودًا على خوادم Windows، ويمكن للمهاجمين استغلال نقاط الضعف مثل ShadowCoerce وDFCoerce وPetitPotam وRemotePotato0، والتي تم تصميمها لتجاوز الحماية ضد هجمات الترحيل. بالإضافة إلى ذلك، يسمح NTLM بهجمات نقل التجزئة، مما يمكّن المهاجمين من مصادقة أنفسهم كمستخدمين مخترقين والوصول إلى البيانات الحساسة.

لماذا تومض وحدة تحكم Xbox 1 الخاصة بي؟

للتخفيف من هذه المخاطر، تنصح Microsoft مسؤولي Windows إما بتعطيل NTLM أو تكوين خوادمهم لمنع هجمات ترحيل NTLM باستخدام خدمات شهادات Active Directory.

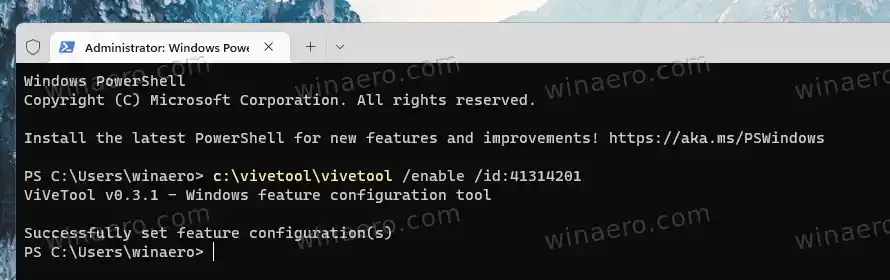

تعمل Microsoft حاليًا على ميزتين جديدتين مرتبطتين بـ Kerberos. الميزة الأولى، IAKerb (المصادقة الأولية والشاملة باستخدام Kerberos)، تسمح لنظام التشغيل Windows بنقل رسائل Kerberos بين أجهزة الكمبيوتر المحلية البعيدة دون الحاجة إلى خدمات مؤسسية إضافية مثل DNS أو netlogon أو DCLocator. تتضمن الميزة الثانية مركز توزيع المفاتيح المحلي (KDC) لـ Kerberos، والذي يعمل على توسيع دعم Kerberos ليشمل الحسابات المحلية.

تطبيق مشغل دي في دي

علاوة على ذلك، تخطط Microsoft لتحسين عناصر تحكم NTLM، مما يمنح المسؤولين مرونة أكبر لمراقبة وتقييد استخدام NTLM في بيئاتهم.

سيتم تمكين كل هذه التغييرات افتراضيًا ولن تتطلب تكوينًا لمعظم السيناريوهات، كما هو الحال معلنمن قبل الشركة. سيظل NTLM متاحًا كخيار احتياطي للحفاظ على التوافق مع الأنظمة الحالية.